[Selgitatud] Valge müts vs must müts – mis vahe on?

Selgitatud Valge Muts Vs Must Muts Mis Vahe On

Kõikvõimalike häkkimiskanalitega silmitsi seistes on inimesed alati teadmatuses, mida teha. Näiteks kas teate midagi valgest ja mustast mütsist? Need ei ole midagi riidekaunistust, vaid infotehnoloogiat. Lisateabe saamiseks lugege artiklit Valge müts vs must müts MiniTooli veebisait avalikustab selle.

Esiteks, olgu valge müts või must müts, kasutatakse neid mõlemaid häkkerite klassifitseerimiseks, mis on inspireeritud varajastest lääne filmidest, kus kangelasi võis tuvastada nende valgete ja kurikaelte musta mütsi järgi.

Seetõttu võite kergesti öelda, et mitte kõiki häkkereid ei peeta pahatahtlikeks vaenlasteks. Häkkerite põhikategooria jaguneb kolme tüüpi – valge mütsi häkkerid, musta mütsi häkkerid ja halli mütsi häkkerid, millest saab ka motiivide järgi eristada – eetilised häkkerid, pahatahtlikud häkkerid ja mitte pahatahtlikud, kuid mitte alati eetilised häkkerid.

Seetõttu võite valge mütsi ja musta mütsi erinevuse väljaselgitamiseks alustada nende määratlustest ja tööpõhimõtetest.

Mis on valge müts?

Kübertermin – White Hat häkker viitab programmeerijale, kes võtab häkkeri positsiooni ja ründab oma süsteemi, et kontrollida turvaauke. Nad teevad seda samal viisil, nagu häkkerid (mida tavaliselt nimetatakse Black Hat'i häkkeriteks) kasutavad rünnakute katkestamiseks, kuid nad teevad seda turvalisuse säilitamiseks.

Tavaliselt on neil kõrge kvalifikatsiooniga asjatundlikkus ja professionaalsed teadmised süsteemi haavatavuste leidmiseks, kuid nad erinevad Black Hat'i häkkeritest, neil on volitused või sertifikaadid organisatsioonivõrkudesse ja arvutisüsteemidesse häkkimiseks, et turvasüsteemide nõrkused saaks avalikustada ja nad on võimelised. leida viis kaitsta neid väliste rünnakute ja andmetega seotud rikkumiste eest.

Paljud ettevõtted ja valitsused surevad selle pärast, et need spetsialistid oma kaitsemüüre üles tõstaksid. Need White Hat häkkerid saavad sageli kõrgelt tasustatud ja võivad töötada ka isiklike huvide nimel.

Mis on must müts?

Black Hati häkkerid kasutavad sageli oma oskusi, et varastada võrgus teiste inimeste ressursse või murda kasumi teenimise eest tasutud tarkvara. Kuigi nende arvates on selle põhjuseks tehnoloogia, rikub selline käitumine sageli kogu turu korda või lekib teiste privaatsust.

Nad võivad tungida süsteemidesse, varastada teavet, manipuleerida andmetega ja ohustada turvalisust ning nende rünnakud võivad ulatuda lihtsast pahavara levitamisest kuni keeruka haavatavuse ärakasutamiseni ja andmete varguseni.

Valge müts vs must müts

Valge müts vs musta mütsi kavatsused

Nende motiivid on suurim erinevus White Hat ja Black Hat häkkerite vahel.

Nagu me varem mainisime, on teie vaenlaste ja partnerite paremaks tuvastamiseks jagatud häkkerid eetilisteks häkkeriteks ja pahatahtlikeks häkkeriteks, mis tähendab, et mõned neist sooritavad süsteemirünnakuid mõjuvatel ja mõjuvatel põhjustel, mõned aga rahalise kasu, poliitiliste huvide või pahatahtliku kättemaksu eesmärgil. .

Vastasel juhul, kuigi nad kasutavad rünnaku rakendamiseks samu kanaleid, võib ründaja tunduda seaduslik ja eetiline seni, kuni rünnatav tegevus heaks kiidab.

Eetilist häkkimist tunnustab sotsiaalne tunnustus, mida tuntakse 'infoturbe kaitsjatena', Interneti-maailma 'kaitsjatena' ja 'Internet +' konteksti asendamatu selgroona; Black Hat häkkimine kuulub illegaalse sündmuse hulka selle häirivate sotsiaalsete reeglite tõttu.

Valge mütsi vs musta mütsi tehnikad

Kuigi White Hat häkkerite ja Black Hat häkkerite eesmärk on rünnata süsteeme ja leida turvasüsteemi nõrkusi, on tehnikad ja meetodid erinevad.

Valge mütsi häkkimine

1. Sotsiaalne inseneritöö

Sotsiaalne manipuleerimine seisneb ohvrite petmises ja manipuleerimises, et nad teeksid midagi, mida nad ei peaks tegema, nagu näiteks pangaülekannete tegemine, sisselogimismandaatide jagamine ja nii edasi.

2. Tungivuse testimine

Läbitungimistesti eesmärk on avastada haavatavused ja nõrkused organisatsiooni kaitsemehhanismides ja lõpp-punktides, et neid saaks parandada.

3. Luure ja uurimistöö

See hõlmab organisatsiooni uurimist, et leida nõrgad kohad füüsilises ja IT-infrastruktuuris. Eesmärk on hankida piisavalt teavet, et tuvastada viise, kuidas seaduslikult mööda minna turvakontrollidest ja mehhanismidest ilma midagi lõhkumata või hävitamata.

4. Programmeerimine

White Hat'i häkkerid loovad peibutusvahenditena meepotte, mis meelitavad küberkurjategijaid nende tähelepanu kõrvale tõmbama ja oma ründajate kohta väärtuslikku teavet hankima.

5. Kasutage erinevaid digitaalseid ja füüsilisi tööriistu

Nad saavad installida roboteid ja muud pahavara ning pääseda juurde võrgule või serveritele.

Musta mütsi häkkimine

Musta mütsi häkkerite tehnikad arenevad pidevalt, kuid peamised ründemeetodid ei muutu liiga palju. Siin on nimekiri häkkimistehnikatest, millega võite kokku puutuda.

1. Andmepüügirünnakud

Andmepüük on teatud tüüpi küberturbe rünnak, mille käigus pahatahtlikud osalejad saadavad sõnumeid, teeseldes, et nad on usaldusväärne isik või üksus.

2. DDoS rünnakud

DDoS-rünnak on katse katkestada võrguteenus, ujutades selle üle sünteetiliselt genereeritud liiklusega. DDoS-i rünnakute kohta lisateabe saamiseks lugege seda artiklit: Mis on DDoS Attack? Kuidas vältida DDoS-i rünnakut .

3. Trooja viirus

Trooja viirus on teatud tüüpi pahavara, mis varjab oma tegelikku sisu, maskeerituna tasuta tarkvara, videote või muusikana või ilmub seaduslike reklaamidena, et petta kasutajat arvama, et see on kahjutu fail.

4. Mõned teised populaarsed tehnikad on järgmised:

- Loogikapommid

- Klahvide logimine

- Lunavara

- Võlts W.A.P.

- Toores jõud

- Vaheta rünnakuid

- Küpsiste vargus

- Sööda rünnak

Valge mütsi vs musta mütsi tööpõhimõtted

Peale nende töömotiivide ja tehnikate saate neid eristada nende tööpõhimõtete järgi.

Valge mütsi häkkerid

White Hat häkkerite jaoks on viis etappi:

1. etapp: jalajälje võtmine

Footprinting on meetod, mille abil kogutakse võimalikult palju teavet sihitud arvutisüsteemi, infrastruktuuri ja võrgu kohta, et tuvastada nendesse tungimise võimalused. See on üks tõhusamaid meetodeid haavatavuste tuvastamiseks.

2. etapp: skannimine

Pärast vajaliku teabe kogumist hakkavad häkkerid võrgule juurde pääsema ja otsima teavet, näiteks kasutajakontosid, mandaate ja IP-aadresse.

3. etapp: juurdepääsu saamine

Selles etapis tungib ründaja erinevate tööriistade või meetodite abil süsteemi/võrku. Pärast süsteemi sisenemist peab ta suurendama oma õigusi administraatori tasemele, et ta saaks installida vajaliku rakenduse või muuta andmeid või peita andmeid.

4. etapp: juurdepääsu säilitamine

See on protsess, mille käigus häkker on juba saanud juurdepääsu süsteemile. Pärast juurdepääsu saamist installib häkker mõned tagauksed, et siseneda süsteemi, kui tal on tulevikus vaja juurdepääsu sellele omatavale süsteemile.

5. etapp: analüüs

Haavatavuse analüüs on protseduur kõigi süsteemide, arvutite ja muude ökosüsteemi tööriistade turvaaukude kontrollimiseks. Haavatavuse analüüs aitab turvaauke analüüsida, ära tunda ja järjestada.

See aitab tuvastada ja hinnata ohu üksikasju, võimaldades meil säilitada resolutsiooni, et kaitsta neid häkkerite eest.

Black Hat häkkerid

- Looge ja käivitage pahavara ja DDoS-i rünnakuid, et häirida toiminguid ning põhjustada üldist kaost ja hävingut.

- Looge võltsitud sotsiaalmeediaprofiile inimestest, keda usaldate, et manipuleerida teid konfidentsiaalset või pangateavet avaldama.

- Varastage kasutajaandmeid, tungides lekkivatesse andmebaasidesse.

- Levitage pahavara või petke inimesi andmepüügirünnakute abil.

- Otsige pidevalt haavatavusi, et leida viise, kuidas neid isikliku kasu saamiseks ära kasutada.

- Ohvrite väljapressimiseks installige nende sihtmärkide seadmetesse nuhkvara.

Kuidas kaitsta end musta mütsi häkkerite eest?

Ärge pääsege avaliku WiFi kaudu ligi isiklikele või finantsandmetele

Suurim oht tasuta Wi-Fi turvalisusele on häkkeri võimalus positsioneerida end teie ja ühenduspunkti vahele. Nii et selle asemel, et otse levialaga rääkida, saadate oma teabe häkkerile, kes selle seejärel edasi edastab.

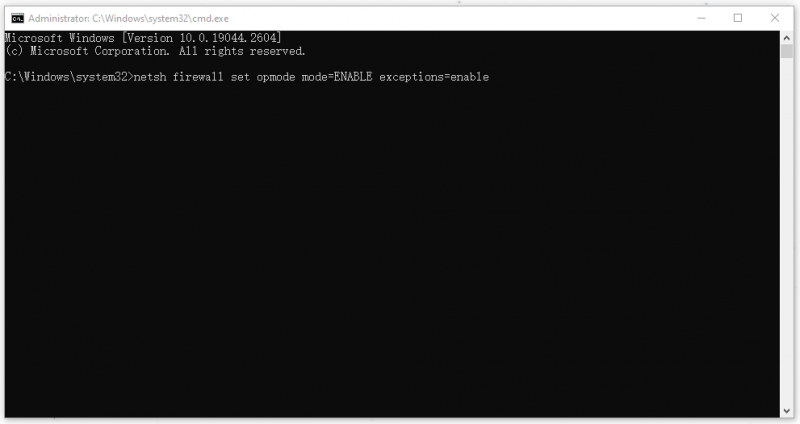

Lülitage välja funktsioonid, mida te ei vaja

Lisaks WiFi-le on ohtlikud kõik funktsioonid, mis võivad olla sillaks teie ja häkkerite vahel, näiteks GPS, Bluetooth ja mõned rakendused. Saate need sisse lülitada ainult siis, kui neid vajate.

Valige oma rakendused targalt

Rakendused on levinud kanal pahatahtlike koodide peitmiseks. Selle vältimiseks laadige alla ja installige programmid usaldusväärsetelt veebisaitidelt, juhuks kui mõned lingid toovad teieni ohtlikke viirusi ja lisatud programme.

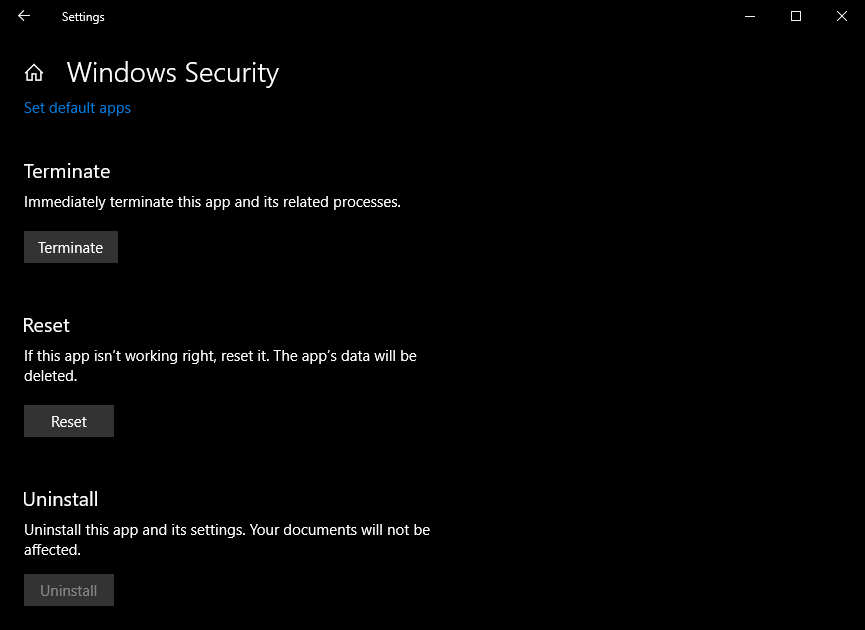

Lisaks ärge unustage oma rakendusi regulaarselt värskendada ja need mittevajalikud programmid õigeaegselt eemaldada.

Kasutage parooli, lukukoodi või krüptimist.

- Kasutage mainekat krüpteeritud paroolihaldurit.

- Veenduge, et teie paroolid oleksid vähemalt kaheksa tähemärgi pikkused, suur- ja väiketähtede kombinatsioonis ning sisaldaksid numbreid või muid märke.

- Kasutage salvestusruumi krüptimise funktsiooni.

- Seadistage ekraan viie minuti pärast või vähema aja pärast.

Varundage oma andmed eelnevalt

Pärast valge mütsi ja musta mütsi erinevuse uurimist saate üldise pildi sellest, mis need on ja kuidas neid eristada. Kuigi pilti on näidatud ja ettevaatusplaan avalikustatud, võib iga tähelepanuta jäetud detail lubada teil saada häkkerite ees paljastatud sihtmärgiks.

Kadude minimeerimiseks ja süsteemi krahhide või muude häkkerite põhjustatud tõsiste katastroofide vältimiseks võib varuplaani koostamine alati olla viimane abinõu kaotatud andmete taastamiseks. MiniTool ShadowMaker on sellele valdkonnale aastaid pühendunud ning näeb suuremaid edusamme ja läbimurdeid.

MiniTool ShadowMakeriga varundamiseks peate esmalt programmi alla laadima ja installima ning saate 30 päevaks tasuta prooviversiooni.

1. samm: klõpsake Jätkake kohtuprotsessi programmi sisenemiseks ja valikule lülitumiseks Varundamine sakk.

2. samm: klõpsake nuppu Allikas ja hüpikaknas saate valida varukoopia sisu, sealhulgas süsteemi, ketta, partitsiooni, kausta ja faili. Vaikimisi on süsteem juba seatud varuallikaks.

3. samm: minge lehele Sihtkoht osa, kus näete nelja valikut, mis sisaldavad Administraatori konto kaust , raamatukogud , Arvuti ja Jagatud . Seejärel valige sihtkoha tee. Ja seejärel klõpsake Okei muudatuste salvestamiseks.

4. samm: klõpsake nuppu Varunda kohe võimalus protsessi kohe alustada või Varunda hiljem võimalus varundamist edasi lükata. Hilinenud varundusülesanne on peal Halda lehel.

Lisaks saate MiniTool ShadowMakeriga oma faile sünkroonida või ketast kloonida. Teenused, mida saate nautida, on enamat kui varundus. Üks kasulikke funktsioone - Universaalne taastamine – aitab teil lahendada ühildumatuse probleemi, kui soovite taastada süsteemi teistes arvutites.

Alumine joon:

Enamikul juhtudel on raske kõiki häkkimissündmusi täielikult ära hoida, kui teil on suur oht oma olulisi ja väärtuslikke andmeid väljapoole paljastada, mis on selles Interneti-ühendusega maailmas üsna hõlpsasti leitav. Igatahes võivad mõned meetodid aidata teil kahju minimeerida ja varuplaan võib olla teie viimane abinõu.

Kui teil on MiniTool ShadowMakeri kasutamisel probleeme tekkinud, võite jätta järgmisesse kommentaaritsooni sõnumi ja me vastame niipea kui võimalik. Kui vajate MiniTool tarkvara kasutamisel abi, võite meiega ühendust võtta aadressil [meil kaitstud] .

Valge müts vs must müts KKK

Kas valged mütsid on seaduslikud?Valged mütsid väärivad seaduslikku austust. Kuid White Hats võib olla ka kohtuasjade suhtes õiguslik kokkupuude ja haavatavus isegi siis, kui nad häkkivad süsteeme hea kavatsusega, kuid teevad seda sisuliselt omaalgatuslikult või kutsumata käsundiandja ametliku lepingulise kohustuse kontekstis.

Millised on 3 tüüpi häkkereid?Infoturbe maailmas on tuntud kolme tüüpi häkkereid: mustad, valged ja hallid mütsid. Need värvilised mütsikirjeldused sündisid siis, kui häkkerid püüdsid end eristada ja häid häkkereid halbadest eraldada.

Kas valge mütsi häkkerid saavad palka?CEH on müüja-neutraalne mandaat ja CEH-sertifikaadiga spetsialistide järele on suur nõudlus. Eetilise häkkeri mediaanpalk on PayScale’i andmetel veidi üle 000 ja ülemine vahemik võib ulatuda tublisti üle 0000.

Kuidas musta mütsi häkkerid raha teenivad?Musta mütsina raha teenimiseks on mitu võimalust. Mõned neist on renditud häkkerid; põhiliselt online palgasõdurid. Muud viisid hõlmavad ohvritelt krediitkaarditeabe varastamist, numbrite müümist pimedas veebis või ohvri masina kasutamist krüptokaevandamiseks.

![Kuidas teha täielikku ja osalist ekraanipilti Windows 10-s? [MiniTooli uudised]](https://gov-civil-setubal.pt/img/minitool-news-center/15/how-take-full-partial-screenshot-windows-10.jpg)

![[Lahendatud] RAMDISK_BOOT_INITIALIZATION_FAILED BSOD-i viga](https://gov-civil-setubal.pt/img/partition-disk/40/solved-ramdisk-boot-initialization-failed-bsod-error-1.jpg)

![Kuidas ekraani pöörata Windows 10-s? 4 lihtsat meetodit on siin! [MiniTooli uudised]](https://gov-civil-setubal.pt/img/minitool-news-center/30/how-rotate-screen-windows-10.jpg)

![Parandage Logitech G933 mikrofoni, mis ei tööta 3 meetodiga viga [MiniTooli uudised]](https://gov-civil-setubal.pt/img/minitool-news-center/12/fix-logitech-g933-mic-not-working-error-with-3-methods.jpg)

![Proovige eemaldada hüpikaken „Windows Security Alert”? Loe seda postitust [MiniTooli näpunäited]](https://gov-civil-setubal.pt/img/backup-tips/38/try-remove-windows-security-alert-pop-up.png)

![Kuidas oma PS4 lähtestada? Siin on 2 erinevat juhendit [MiniTooli uudised]](https://gov-civil-setubal.pt/img/minitool-news-center/50/how-reset-your-ps4.jpg)